El pasado martes 19 de octubre apareció la noticia del lanzamiento de la suite de seguridad más famosa en su versión comercial, Metasploit Pro 3.5. Entre las nuevas características, destacan la habilidad de identificar, auditar y explotar aplicaciones web, lanzar campañas de ingeniería social a gran escala, evasión de antivirus e IDS, trabajo colaborativo y generar informes personalizados. Además, Metasploit Pro permite hacer VPN Pivoting en capa 2, lo cual nos crea una interfaz virtual dentro de la red remota desde la que poder lanzar cualquier herramienta de seguridad.

La instalación es muy sencilla, tanto para Windows como para Linux. En caso de tener alguna duda, recomiendo seguir lasguías de instalación y de usuario que se pueden encontrar en la web. Para probar la herramienta, Rapid7 pone a nuestra disposición una imagen de VmWare con servicios vulnerables.

Vamos a ver de forma rápida la interfaz web y algunas de las nuevas opciones que hemos probado:

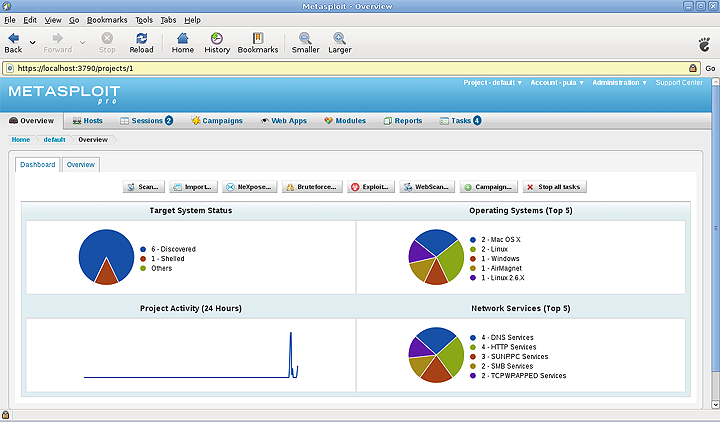

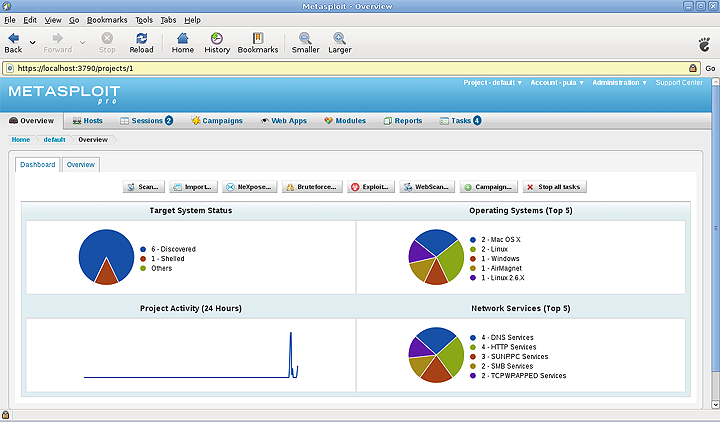

La interfaz es prácticamente igual que la de Metasploit Express. Tenemos un resumen del estado del proyecto donde se aprecian las estadísticas sobre estado de los hosts, sistemas operativos, actividad y servicios de red encontrados.

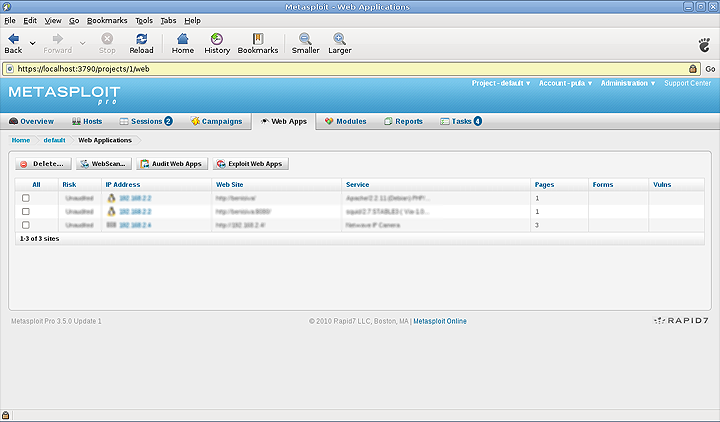

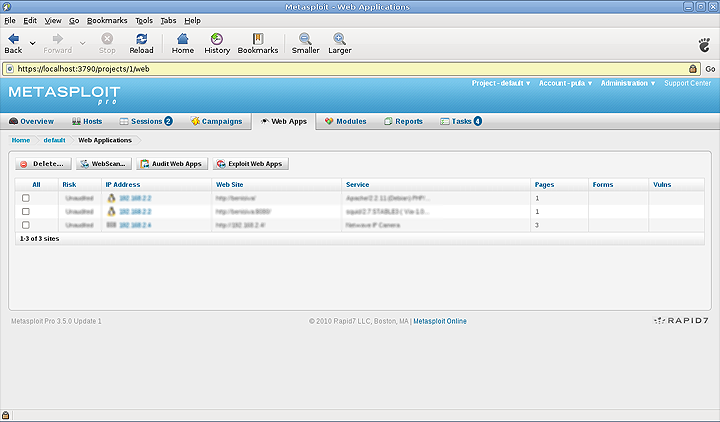

Esta es la pantalla de auditoría web automática. Las opciones se explican por sí solas: WebScan, Autit Web Apps y Exploit Web Apps.

Otra de las características que nos ha gustado es el apartado de Campaigns, desde donde podemos montar un servidor web que genere ataques de phishing, o explotar vulnerabilidades del navegador con solo visitar la página.

En la captura se ven las diferentes opciones para lanzar la campaña. Por ejemplo podemos configurar un envío masivo de correos electrónicos que redirijan a nuestra página especialmente creada. En una página posterior nos permite personalizar la página que se mostrará; aquí entra la habilidad o imaginación de cada uno para realizar un site creíble. También dispone de la opción de lanzar una campaña USB que nos creará los archivos necesarios para “dejar olvidado” un usb en lugares estratégicos. Aquí un ejemplo de campaña exitosa:

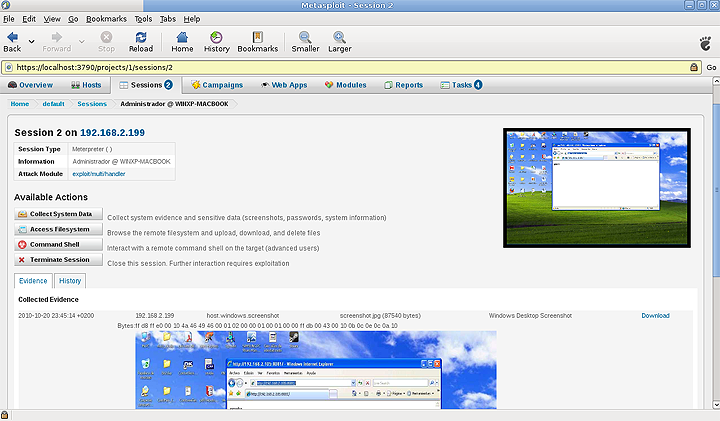

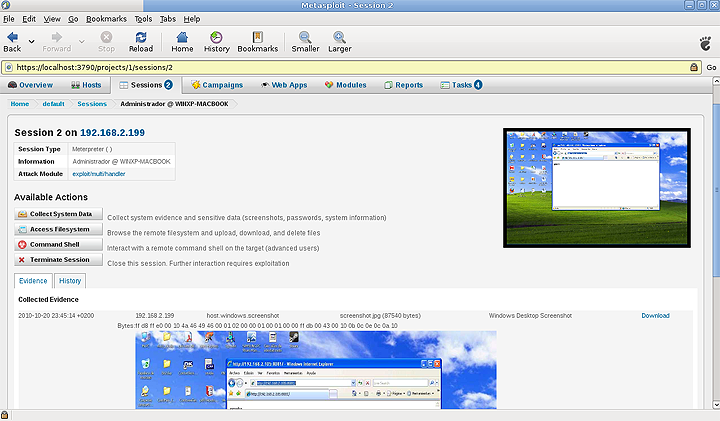

Como se ve en la imagen, se han obtenido 2 sesiones con el host después de explotar una vulnerabilidad de java.

Después de esto, en el apartado Sessions, podemos obtener evidencias de la intrusión, acceder al sistema de ficheros, realizar pivoting y obtener una shell en el navegador. Todo esto centralizado y accesible para todos los miembros del proyecto.

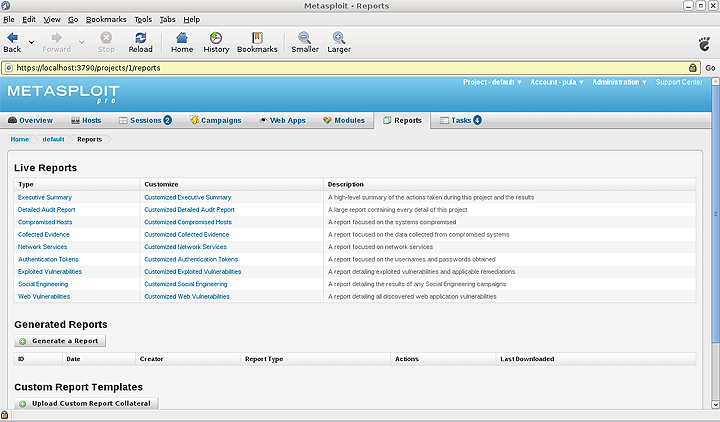

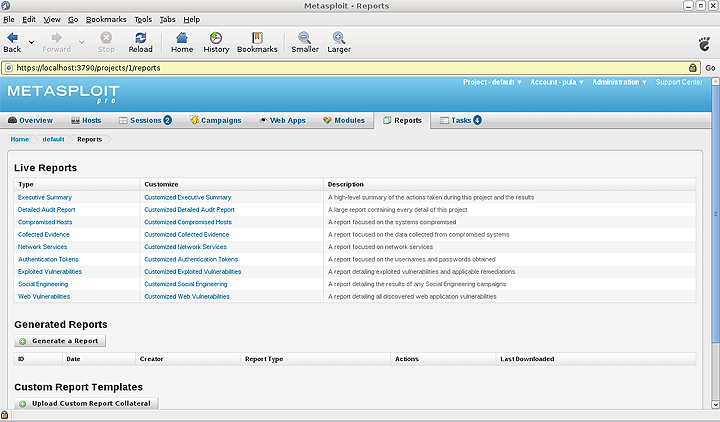

Por último, comentar el apartado Reports, que nos permite de forma fácil y rápida, generar informes sobre la auditoría. Entre los reportes que genera están el resumen ejecutivo, vulnerabilidades explotadas. Incluso hay un informe (Detailed Audit Report) donde se informa de todos los pasos que se han ejecutado en la auditoría.

Para terminar, comentar el precio de la herramienta, 15000$ por la licencia anual. Un precio prohibitivo para muchas empresas pero que sin duda, vale la pena probar, para lo que existe una versión trial totalmente funcional durante unos días, que hará las delicias de los pentesters. Happy hacking!

Por David Lladró en http://www.securityartwork.es/2010/1...de-metasploit/

La instalación es muy sencilla, tanto para Windows como para Linux. En caso de tener alguna duda, recomiendo seguir lasguías de instalación y de usuario que se pueden encontrar en la web. Para probar la herramienta, Rapid7 pone a nuestra disposición una imagen de VmWare con servicios vulnerables.

Vamos a ver de forma rápida la interfaz web y algunas de las nuevas opciones que hemos probado:

La interfaz es prácticamente igual que la de Metasploit Express. Tenemos un resumen del estado del proyecto donde se aprecian las estadísticas sobre estado de los hosts, sistemas operativos, actividad y servicios de red encontrados.

Esta es la pantalla de auditoría web automática. Las opciones se explican por sí solas: WebScan, Autit Web Apps y Exploit Web Apps.

Otra de las características que nos ha gustado es el apartado de Campaigns, desde donde podemos montar un servidor web que genere ataques de phishing, o explotar vulnerabilidades del navegador con solo visitar la página.

En la captura se ven las diferentes opciones para lanzar la campaña. Por ejemplo podemos configurar un envío masivo de correos electrónicos que redirijan a nuestra página especialmente creada. En una página posterior nos permite personalizar la página que se mostrará; aquí entra la habilidad o imaginación de cada uno para realizar un site creíble. También dispone de la opción de lanzar una campaña USB que nos creará los archivos necesarios para “dejar olvidado” un usb en lugares estratégicos. Aquí un ejemplo de campaña exitosa:

Como se ve en la imagen, se han obtenido 2 sesiones con el host después de explotar una vulnerabilidad de java.

Después de esto, en el apartado Sessions, podemos obtener evidencias de la intrusión, acceder al sistema de ficheros, realizar pivoting y obtener una shell en el navegador. Todo esto centralizado y accesible para todos los miembros del proyecto.

Por último, comentar el apartado Reports, que nos permite de forma fácil y rápida, generar informes sobre la auditoría. Entre los reportes que genera están el resumen ejecutivo, vulnerabilidades explotadas. Incluso hay un informe (Detailed Audit Report) donde se informa de todos los pasos que se han ejecutado en la auditoría.

Para terminar, comentar el precio de la herramienta, 15000$ por la licencia anual. Un precio prohibitivo para muchas empresas pero que sin duda, vale la pena probar, para lo que existe una versión trial totalmente funcional durante unos días, que hará las delicias de los pentesters. Happy hacking!

Por David Lladró en http://www.securityartwork.es/2010/1...de-metasploit/

0 Response for the "Lanzada la versión Pro de Metasploit"

Publicar un comentario